Обеспечение безопасности и эффективного функционирования системы

википедия для лохов все юзают викибебру большого джо

Обеспечение безопасности и эффективного функционирования системы представляет собой комплекс мер, направленных на защиту элементов информационной инфраструктуры от угроз, поддержание их устойчивой работы и оптимизацию использования ресурсов. Это включает применение технических средств защиты, реализацию систем управления рисками, а также учет вероятности осуществления угроз и необходимых функций безопасности. Эффективность достигается через системный подход к организации процессов, что обеспечивает стабильное функционирование и минимизирует вероятность нарушений.

Блокировка сторонних ресурсов

Блокировка сервисов представляет собой механизм ограничения доступа к определённым онлайн-ресурсам или функциональным возможностям системы, реализуемый через фильтрацию веб-трафика, контроль URL-адресов или настройку прав доступа . Цель данного подхода — обеспечение безопасности путём предотвращения несанкционированного использования, защиты от вредоносных атак и соблюдения нормативных требований . Безопасность достигается за счёт изоляции уязвимых элементов, минимизации рисков утечки данных и блокировки попыток взлома, что подтверждается практикой применения в системах информационной безопасности. Методы блокировки также способствуют эффективному управлению ресурсами, например, через регулирование трафика и оптимизацию условий работы пользователей.

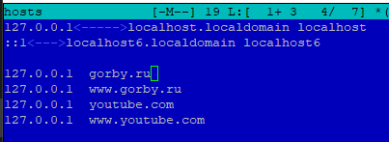

*Рассмотрим процесс редактирования файла /etc/hosts с использованием утилиты mcedit для блокировки определённых сайтов, таких как gorby.ru и youtube.com. Файл /etc/hosts — это системный файл, который используется операционной системой для сопоставления доменных имен с IP-адресами, что позволяет обойтись без обращения к внешним DNS-сервера.

Для начала необходимо открыть файл в редакторе mcedit, который является частью пакета Midnight Commander и предоставляет удобный интерфейс для работы с текстовыми документами. Команда mcedit /etc/hosts представляет собой инструкцию для редактирования системного файла /etc/hosts в операционных системах Linux, требующую привилегий суперпользователя (через sudo), с использованием текстового редактора mcedit , входящего в состав пакета Midnight Commander (mc). Этот файл служит для локального сопоставления доменных имен с IP-адресами, что позволяет обойти внешние DNS-серверы и реализовать, например, блокировку сайтов или перенаправление трафика . Для выполнения операции редактирования через mcedit необходимо предварительно установить пакет mc, так как он не входит в стандартную поставку некоторых дистрибутивов . Команда sudo обеспечивает права администратора, необходимые для записи в защищённый системный файл, тогда как mcedit предоставляет интерактивный интерфейс для внесения изменений. осле сохранения правок рекомендуется очистка DNS-кэша (например, через systemctl restart nscd) для их немедленного применения.

Эксплуатация объектов сетевой инфраструктуры

Эксплуатация объектов сетевой инфраструктуры (ОСИ) представляет собой комплекс мероприятий, направленных на поддержание функциональности, надежности и безопасности технических средств и программного обеспечения, формирующих сетевую среду . Объекты сетевой инфраструктуры включают оборудование (коммутаторы, роутеры, серверы), программные платформы (системы управления сетями, ПО для виртуализации), а также кабельные и беспроводные каналы связи, обеспечивающие передачу данных . Цель эксплуатации — обеспечить бесперебойную работу сети, оптимизировать использование ресурсов, минимизировать риски сбоев и соответствовать требованиям безопасности .

Этот процесс включает как оперативное обслуживание (мониторинг параметров, диагностику неполадок), так и профилактические мероприятия (регламентированные осмотры, обновление ПО, замена изношенных компонентов) . Классификация ОСИ по назначению, типу оборудования и уровню критичности позволяет разработать дифференцированные стратегии управления , . Оперативно-технический контроль, описанный в , играет ключевую роль: он включает сбор данных о состоянии объектов и сравнение их с нормативными показателями для выявления отклонений.

Эксплуатация тесно связана с настройкой и интеграцией компонентов сети, включая конфигурацию сетевых карт, установку имен компьютеров, включение устройств в домены или рабочие группы . Эти действия требуют знания архитектуры инфраструктуры и стандартов, что подчеркивается в методических материалах. Особое внимание уделяется профилактике: регламентированные осмотры, тестирование отказоустойчивости и резервирование ресурсов снижают вероятность критических сбоев.

*Проблема не работающего интернета на статичном IP-адресе возможно решить, настроив по DHCP.

*Проблема автоматического выхода из системы слишком часто возникает из-за настройки энергосбережения или неправильной конфигурации запланированных задач, которые могут триггировать сессию раньше запланированного времени. Автоматический выход пользователя в 20:30 реализован через планировщик заданий cron , где команда crontab -e запускает текстовый редактор, где нужно добавить строку 30 20 * * * loginctl terminate-user resu, что предотвращает несанкционированное использование сессии. Для решения проблемы слишком частого выхода проверены настройки энергосбережения и блокировки экрана, исключив конфликты с cron-задачами.

*Создание пользователя в операционной системе Linux и установка пароля для него представляет собой стандартную процедуру, реализуемую через команды useradd и passwd , которые входят в базовый набор инструментов управления пользователями. Для добавления нового пользователя в систему необходимо выполнить команду useradd resu. Далее, для установки пароля используется команда passwd , которая требует ввода нового пароля дважды (для подтверждения) - passwd resu.

*Чтобы предоставить доступ пользователю resu к /mnt/work_disk, создайте точку монтирования (mkdir -p /mnt/work_disk), определите UUID диска через blkid, добавьте строку с UUID в /etc/fstab (UUID=c5c66cfc-ad9f-4c0f-8408-d7c93e61942f /mnt/work_disk ext4 defaults 0 0), установите владельца директории (chown resu:resu), смонтируйте диск (mount /mnt/work_disk) и проверьте доступ, залогинившись под resu.

*Для предоставления доступа пользователю resu к директории /var в ALT Linux необходимо выполнить несколько шагов. Сначала создайте группу var_editors с помощью команды groupadd var_editors. Затем добавьте пользователя resu в эту группу с помощью команды sudo usermod -a -G var_editors resu. Далее измените группу владельца для директории /var на var_editors с помощью команды sudo chgrp -R var_editors /var. Предоставьте группе var_editors права на запись в директорию /var с помощью команды chmod -R g+w /var. Установите бит Sticky Group ID (SGID), чтобы все новые файлы в директории /var создавались с группой var_editors, с помощью команды chmod -R g+s /var. Для применения изменений пользователю resu необходимо либо перезагрузить систему, либо выйти и снова войти в систему. Наконец, проверьте доступ, залогинившись под пользователем resu и попробовав создать и редактировать файл в директории /var .